Agnitum Outpost Firewall Pro

Эту программу можно назвать передвижным центром управления полётами. Здесь есть практически всё, что нужно чтобы за 10 минут защитить свой компьютер как от внешнего вторжения возможного противника, так и разобраться со стукачами внутри компьютера, то есть с троянами, подключениями аськи в поиске свежей рекламы, обновлениями Windows, и так далее.

Программа работает как в английском, так и в русском варианте, язык выбирается при установке программы. Если сразу выбрать русский, то будут доступны два варианта языков — русский и английский. Если выбрать при установке английский, то русского после установки не будет. Чтобы не переустанавливать программу, и просто для точности, будет описана английская версия программы. Тем более, сетевые термины в переводе неспециалистов звучат не всегда очевидно, поэтому и разобраться с английской программой оказалось легче.

В наличии есть модули:

·

Модуль блокировки рекламы — отсекает обращения компьютера к заведомо рекламным серверам, очищая, таким образом, Интернет от рекламы.

· DNS кеш, который сохраняет на указанное время (число дней) найденные ответы DNS сервера, и при последующих запросах получает повторные ответы гораздо быстрее из кеша. Это существенно ускоряет работу при большой активности программ на большом количестве разных хостов. К таким видам работы относится как обычный серфинг, так и сканирование интернета в поисках прокси или обычный спам.

· Фильтрация содержимого — действует подобно модулю блокировки рекламы, но относится к целым сайтам, запрещает доступ по некоторому условию.

С помощью этой программы становится возможным:

· полностью контролировать сетевую активность Вашего компьютера;

· реагировать на нездоровый интерес к Вашему компьютеру извне;

· есть защищаться от сетевых атак — программа автоматически блокирует сканирующего на время либо на всегда, избавляя от дальнейших проблем;

· защищаться от троянов (если таковые уже проникли);

· гибкие условия срабатывания правил запрета или разрешения деятельности — исходящий адрес и порт, входящий адрес и порт, протокол, время события, направления подключения (входящее или исходящее);

· гибкие варианты обработки для правил, условия которых выполнились — разрешить подключение, запретить подключение, блокировать, записать в журнал, запустить некоторое приложение.

Программа делится на сервис файрвола — в принципе невидимый и неслышимый компонент, который запускается при старте системы, и панель управления, которую мы и рассмотрим ниже. Панель управления запускается отдельно от сервиса файрвола и может быть свободно закрыта или снова открыта.

Сразу после установки программа переходит в режим обучения, о чём свидетельствует значок ? в системном трее и в панели инструментов чуть ниже меню «Файл». В этом режиме все попытки всех программ подключиться к сети вызывают появление окна выбора:

При выборе первого пункта «Allow all activities for this application» программа автоматически попадает в перечень программ, которым дозволено делать все действия в сети.

Второй пункт «Stop all activities for this application» — полностью закрывает для данной программы доступ к сети и помещает её в список запрещённых программ.

Третий пункт «Create rules using preset» — автоматически определяет вид программы по имени файла и по роду сетевой активности и предлагает создать правила работы программы на основе заранее заданных шаблонов и поместить программу в «условно разрешённый» список. То есть работать эта программа будет согласно указанным правилам.

Можно проработать несколько дней в режиме обучения, и заполнить списки правил желаемыми настройками, а можно сразу перевести Агнитум в режим разрешения (зелёная галочка в панели инструментов под меню «Файл») и явно запрещать то, что нас интересует.

Два самых интересных раздела в программе, ради которых мы, собственно, её и установили — это список разрешённых и запрещённых операций с сетью.

Колонки таблицы:

|

Reason |

Application |

Remote Host |

Remote Port |

Direction |

Protocol |

|

Причина отказа или разрешения соединения |

Приложение, открывшее данное соединение |

Куда подключались или откуда пришло подключение |

На какой порт происходило подключение |

Направление Inbound — входящее, outbound — исходящее |

Протокол TCP, UDP, ICMP, и т.д. Наиболее интересен TCP. |

В этих разделах синим показаны соединения, которые в данный момент активны, чёрным— уже закрытые соединения. Нас интересуют все соединения, направленные наружу нашего комьпютера или пришедшие извне, то есть те, в которых колонка Remote Host не «LocalHost».

Поле Reason

описывает причины, почему каждое соединение было разрешено или запрещено, в частности те программы, для которых было создано правило соединения, подписаны названием правила.

Bestcrypt

Программа позволяет создавать зашифрованные файлы-контейнеры, которые защищаются паролем, после создания форматируются с помощью Windows, и могут быть подключены к системе, как обычный диск.

Для начала работы создадим новый контейнер.

| Зададим имя файла, местонахождение (вполне сгодится папка с музыкой или видео ;)

Зададим размер диска. По умолчанию предлагается максимальный доступный размер, но нам же так много не нужно? Выбираем кому как удобно 100, 500Мбайт, 1Гбайт. Зададим алгоритм шифрования. Недавно в конкурсе алгоритмов был выбран победитель Rijndael, который и был утверждён в Штатах как правительственный алгоритм для шифрования важных документов. Это, конечно, не умаляет достоинств других шифров. |  |

Генератор ключа SHA-1, а другого и не предоставлено.

Выбираем букву диска, на которую будет примонтирован новый раздел и начинаем создание. Нас попросят нажать несколько десятков разных клавиш, чтобы программа смогла набрать случайных данных для генерации ключей, после чего появится обычное окошко форматирования нового диска. Пару секунд и диск готов.

Программа позволяет задать время автоматического отключения дисков (когда компьютер не используется), горячую клавишу отключения диска и горячую клавишу для «Alarm» (тревога!) — отключения всех дисков.

Для дисков может быть задан параметр Auto mount (монтировать диски при запуске системы), Read only

(без комментариев).

Безопасность с помощью цепочек прокси

Схема пользования SocksChain в виде самостоятельной программы для обеспечения безопасности такова:

Та же схема, но обогащённая наличием программы SocksCap. Эта схема более безопасна в плане наличия неожиданных скриптов, хотя обе вполне подходят для повседневной работы. Программа SocksCap поддерживает только SOCKS прокси, никаких НТТР.

Браузер

Самым основным рабочим инструментом кардера является его веб-браузер. Именно браузер принимает на себя все встречи с окружающим миром, именно он может выдать ценную информацию о своём владельце врагу.

Не стоит надеяться на систему безопасности самого браузера, что вот «он спросит, можно ли, и я откажу, ничего не сможет выполниться, и никто ничего не узнает». Технология подписи двоичных файлов и скриптов ActiveX была сделана с учётом того, что подписанные скрипты запускаются молча, незаметно и с максимальными правами доступа. Серьёзные сайты могут совершенно легально создать тот же ActiveX компонент на языке С++ и подписать его в серьёзной конторе Verisign или ещё где-нибудь. И ничто не сможет остановить его до того, как он обнюхает вашу систему и выдаст врагу ваши данные и всё остальное, что сможет обнаружить.

Если Вы не настроили Совершенно Американский Windows, то не пользуйтесь на своей рабочей машине браузерами, базирующимися на IE (сам IE, NetCaptor, MyIE, GoSurf и так далее), и Ваша безопасность будет в куда большем порядке. Хотя, например, все эти браузеры в отличие от самого IE, позволяют более гибко настраивать права доступа для ActiveX компонентов, это всё дело опыта.

Для этого надо чтобы вся обнюхиваемая система выглядела, как самый что ни на есть приличный американский компьютер. Это не просто, держать на винчестере две операционные системы, а лучше два винчестера — для обычной работы и для тёмных дел, из которых неактивный отключается как минимум на уровне BIOS Setup. После такой настройки требования безопасности сводятся к своевременному удалению истории и куков и к скрытию своего IP адреса. Остальное за ненадобностью можно пропустить — всё равно все утечки информации дадут данные Вашего Совершенно Американского Компьютера.

Но не будем о грустном — сразу к делу.

ICQ

Для сокрытия своего истинного адреса в ICQ есть два способа. Каждый из них по отдельности работает хорошо, а вместе ещё лучше.

Internet Explorer

| Нас зовёт меню «Сервис» (Service). Пункт меню «Свойства обозревателя» (Browser settings). Здесь производится полный перечень действий по настройке браузера.

Начальным адресом ставим «about:blank» чтобы всегда быстрым нажатием «Home» можно было покинуть любой сайт. Кнопка «Удалить “Cookie”…» должна нажиматься каждый раз перед началом работы с браузером, либо после перехода на нейтральную страницу после работы (кнопка Home вполне годится). Работать дважды с одним и тем же сайтом в одном окне НЕЛЬЗЯ. Нужно закрыть браузер и открыть новый. Удалить cookie до закрытия или после открытия нового окна браузера. Лучше закрывать все окна перед новым сеансом работы потому что браузеры обмениваются данными между собой. |  | ||

| Как альтернативный вариант можно использовать надстройки над IE типа NetCaptor (netcaptor.com + crack на astalavista.box.sk — при поиске кряка не забудьте отключить popup окна или готовьтесь их закрывать руками — будет жарко). Если настроить NetCaptor на открытие нескольких экземпляров программы, то в каждом новом капторе будет свой набор сессий, и можно работать в каждом неткапторе отдельно сразу с несколькими аккаунтами одного сайта. |

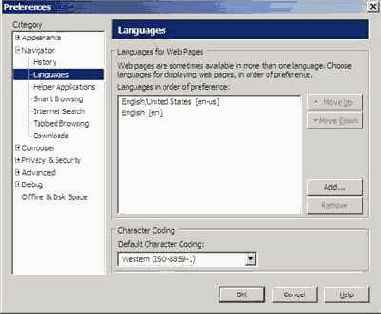

| Настроим язык браузера: кнопка «Языки…» (Languages). Этот параметр (при желании сайта) может быть обнаружен. И сам браузер тоже СЛЕДУЕТ РАЗДОБЫТЬ английской версии (не стоит доверять скриншотам с русским текстом – автор относится к этому делу спустя рукава, поскольку сам практически ничего никуда не вбивает).

Поэтому настроим здесь язык EN-US. |  | ||

| Настройка безопасности нужна для того, чтобы запретить автоматическую загрузку как неугодных нам программ, просто мешающих жить, вроде штатовских порнушных диалеров, так и для отключения действия вредоносных ActiveX и Java скриптов.

Большинство сайтов прекрасно обходятся без ActiveX и без Java, тоже очень большое их количество нормально работают даже с отключенным JavaScript. Поскольку винить нас эти сайты не будут, они смогут только ненавязчиво предложить включить ту или иную опцию, то до разбирательства отключаем все, что можно, в режим «Предлагать» (как оно там пишется по-английски, Prompt или Confirm). ActiveX и Java лучше включать в очень крайнем случае, без них спокойнее. |  | ||

| Закладка «Конфиденциальность» появилась в IE 6 — она позволяет отказываться от посторонних cookie. В ней ничего защищающего нас нет, главное вовремя стирать куки. |  | ||

| В этой закладке мы настраиваем наш Самый Безопасный Прокси. Я надеюсь у вас LAN подключение? Ах, нет? Ну, неважно, тогда Вам нажимать не «Настройка LAN…» а просто «Настройка…» напротив Вашего подключения. Дальнейшие инструкции ниже, и для обоих случаев окна одинаковы.

В следующем окне оставляем только одну галочку «Использовать прокси» (Use proxy server). Все остальные галочки убираем и заходим в «Дополнительно…» (рисунок ниже) |  | ||

| Здесь должно выглядеть примерно, как указано на рисунке:

Поле 5. Socks содержит наш SOCKS сервер либо поле 1. НТТР и 2. Secure содержат наш Самый Безопасный НТТР сервер. Поле «Не использовать прокси-сервер для…» содержит либо ничего, либо сайты, которые нам часто нужны и должны быть доступны без прокси. Поскольку вручную вбивать каждый новый прокси неудобно (а иногда нужно) то в эти настройки вписывается адрес 127.0.0.1 и порт, который прописан в настройках локального прокси (см. статьи Socks Chain и A4Proxy). |  |

В остальных настройках ничего важного, касательно безопасности, не обнаружено (однако всякую мелочь в закладке «Дополнительно» ещё можно найти).

Явный запрет прямого P2P соединения

Если сделать у себя настройки так, как указано на рисунке ниже, и если на все попытки выслать файл, создать чат, поговорить по аське голосом отвечат отказом, то в поле IP адрес у любопытного товарища высветится «0.0.0.0»

|  |

Как принять письмо анонимно

Если письмо расположено на сервере, который поддерживает POP3 — нет ничего проще. Используя SocksCap и SocksChain запускаем нашу любимую почтовую программу (не вздумайте Outlook!) и выкачиваем письма.

Если письмо расположено на сервере, который поддерживает HTTP-Mail (hotmail.com, msn.com, mail.com, yahoo.com, и другие), то можно воспользоваться одной из программ для приёма такой почты. Опробована была программа ePrompter, которая позволяет одновременно держать до 16 аккаунтов почты, причём программа не реагирует на настройки прокси, а пользуется настройками Internet Explorer, о чём следует бдительно помнить.

Если письмо расположено на web сервере, к которому нет доступа ни через POP3, ни через HTTP-Mail, тогда придётся по старинке открывать браузер, настраивать его на безопасное путешествие по интернету (см. раздел по браузерам) и идти, получать почту.

Кеширование DNS

При медленном подключении к интернету (да и вообще в любом случае) имеет смысл пользоваться этим модулем, который сохраняет в памяти указанное число DNS записей на указанное число дней. Таким образом это существенно ускоряет поиск сайтов, на которых мы недавно уже были.

Местонахождение сервера: IP Locator

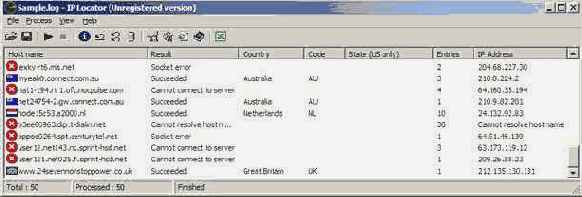

Программа предназначена для определения местонахождения конкретного адреса в сети с помощью серверов whois. Поддерживается как обработка списка серверов (например из файла журнала sample.log, который изображён на картинке и прилагается к программе в дистрибутиве), так и обработка запроса по отдельному адресу.

| Программа показывает только первую запись из ответа whois, поэтому ценность программы представляется сомнительной.

На самом деле whois сервер выдаёт длинный ряд записей. |

Как ни обидно, многие адреса дают неутешительные результаты поиска. Чаще всего это относится к безымянным серверам, которые вовсе и не сервера, а затрояненные компьютеры американских пользователей выделенных линий.

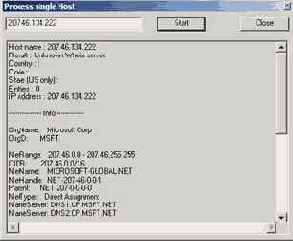

| На приведённом изображении показан запрос по адресу сервера microsoft.com. IPLocator не даёт штата (поле «State (US only)», но есть ответ whois сервера американского сетевого реестра ARIN, указанный после --- Info ---. |  | ||

| В некоторых случаях при запросе можно получить вот такой результат. Этот результат на самом деле не даёт никакой информации о сервере, достаточно взглянуть на поля «NetRange:» и «CIDR:», которые охватывают очень большой диапазон адресов, и поэтому нет данных точно по интересующему нас серверу. |  | ||

| Настройки программы достаточно простые, поэтому кратко пройдёмся по ним: Закладка «General» — общие настройки.

«Type of access to Whois servers» — способ доступа к регистрационным данным, ТСР предпочтительно. «Threads for procesing» — число потоков при обработке большого списка адресов. «Timeout in minutes» — время ожидания результатов. 1-2 минуты более чем достаточно. «Beep when finished» — по завершении проверки большого списка программа издаст длинный тонкий писк, символизируя окончание работы. «Identifying state» — определение штата (для США). |  | ||

«Download info for non-global domains» — пытаться определить информацию для региональных доменов, например для имён «.com.tw» не существует глобальный реестр и требуется определить whois сервер для этой зоны, чтобы узнать подробности.

Методика анонимной отправки почты через TheBat!

Шаг 1. Загрузить TheBat! через гарантированно анонимную цепочку SocksChain. Для того чтобы Мыш подружился с SocksChain надо взять тот самый SocksCap и направить его на локальный адрес 127.0.0.1 на на котором уже настроен и ждёт подключений SocksChain.

То есть { TheBat } SocksCap -> SocksChain -> Internet

Под гарантированно анонимной цепочкой понимается проверенная лично Вами цепочка, с помощью того же Internet Explorer на http://www.leader.ru/secure/who.html

На проверку браузера внимание можно не обращать, нас интересует в данном случае только обратный айпи клиента (то есть ваш).:

Шаг 2. Узнать SMTP сервер получателя: http://web-hosting.candidinfo.com/free-tools-resources.asp

пункт Elephant's Toolbox Lookup Tools ввести имя после @ и выбрать Mail server(s) нажать Submit в моём примере доменом было aol.com

В результате получим кучу текста из которого нас интересуют строки

|

;; ANSWER SECTION: aol.com. 21m54s IN MX 5 mailin-01.mx.aol.com. aol.com. 21m54s IN MX 10 mailin-02.mx.aol.com. aol.com. 21m54s IN MX 15 mailin-03.mx.aol.com. aol.com. 21m54s IN MX 20 mailin-04.mx.aol.com. |

любой из этих серверов, а лучше всего с наименьшим МХ годится.

Там же в том же Elephant Toolbox есть пункт для спамеров Check rbl, dul, rss, orbs, and abuse.net - должно многим понравиться

3. Вписываем это имя (без точки в конце) в поле SMTP server вашего Мыша и отправляем почту получателю на aol.com. Можно не беспокоиться насчёт того, примет ли сервер почту от кого попало. Примет. Он всё примет что идёт на aol.com. Дополнительно можно провериться на предмет Check rbl, dul, rss, orbs, and abuse.net

если почта не проходит.

P.S. Если данный сайт поиска МХ будет недоступен, то прочие инструменты находятся с помощью www.google.com, строка поиска "online mx lookup tool"

Mozilla

В Windows есть два браузера, которые НОРМАЛЬНО показывают сайты — это IE и Mozilla. Вот второй и рассмотрим.

Полностью заменить IE наш подопытный не может, поэтому под рукой всегда должна быть кнопка с IE, хотя при долгом знакомстве с ним и при регулярном обновлении Вы сможете полюбить его. Каждую американскую ночь на сайте www.mozilla.org в глубине FTP появляется свежая сборка браузера для Windows в виде файла mozilla-win32-installer-sea.exe. Имя файла одно и то же каждый день, зато содержание каждый день разное, стоит иногда обновлять свой браузер.

Найти настройки можно в меню Edit -> Preferences… Браузер по умолчанию английский, и мы не будем его разубеждать в этом.

| Настроим эту страницу так, чтобы выглядела точно, как на рисунке. Теперь Mozilla представляется, как Истинно Американский Браузер. Но это ещё не все, продолжаем настройку дальше. |  | ||

| Здесь, строго говоря, можно ничего не менять. Параноики могут установить галочку на позиции «Ask me before storing a cookie» чтобы лично проследить, что за куки сайт пытается сохранить у Вас на машине.

В перерыве между сеансами работы кнопка «Manage Stored Cookies» поможет нам удалить все следы. Как вариант, автоматическое удаление куков получится, если поставить галочку на «Limit maximum lifetime of cookies to» и выставить опцию «current session». |  | ||

| Если мы согласимся на вопрос программы, хранить ли пароли и прочую информацию, то нам поможет указанная здесь опция «Use encryption when storing sensitive data» (Использовать шифрование для хранения важных данных).

Хотя, конечно, лучше не доверять компьютеру паролей и полей форм. Себе же дешевле. Если Вы решились, то пароли настраиваются в следующей закладке «Master Passwords». |  | ||

| Здесь мы ограничиваем подозрительные скрипты от подозрительных действий. Настройка, как показано на экране, вполне защитит Вашу безопасность от вылезающих, где попало рекламных окон. А также защитит от возможного чтения вражеским скриптом важных куков. Это маловероятно, но и Вы ведь не забываете их регулярно удалять??? |  | ||

| Эта страница радикально отличается от той же страницы в IE. Одним нажатием гарантированно удаляем дисковый кеш. Если совсем страшно, то можно закрыть Mozilla и удалить всю папку с профилем и кешем. Она находится на диске С: по указанному в третьем поле пути. |  |

Настройка SocksChain

| Ознакомимся кратко, но вполне в достаточном объёме, с программой SocksChain. Работает программа с прокси трёх видов SOCKS v4, SOCKS v5 и НТТР прокси, обеспечивая общий доступ к ним через протокол SOCKS v5.

Это несколько глючное, но гениальное творение UfaSoft (www.ufasoft.com) получило впечатляющую популярность ввиду своей простоты. Любой, скачавший и установивший SocksChain пользователь, получает одну сотню (а после регистрации — одну тысячу) разнообразных прокси разной свежести, поставщиками которых являются сами же пользователи. Для мазохистов, набирающих ключи с листа (или обладающих электронной версией), ниже прилагаю два регистрационных ключа SocksChain: |  |

35QQAAAAIAQADZ+Nb9lK2FwXJSfqpSHZ6cGhe9FsC6AQUiV//NeJ+pGtHdK6MApuSvK4=

3ogYAAAAIAQACW6rdVh1Qec6YeGTYOhC7DNnaVegDJpblavvG06zNl45YKwdSBCqDFiA=

| SocksChain позволяет создать несколько цепочек одновременно, и принимать подключения к ним на разных портах. На практике достаточно одной цепочки.

Рассмотрим настройку этой самой цепочки. Поле Name — пишем, что нам вздумается, это для того, чтобы различать множество цепочек между собой. Пока у нас 1 штука то можно оставить название попроще. |  |

Поле Accept connections on Port — указывает, какой порт будет принимать подключения. Это как раз то число, которое пишется в настройках браузера в строке SOCKS Proxy. Напоминаю, что по умолчанию SocksChain принимает подключения только с той машины, на которой он сам запущен (то есть адрес всегда 127.0.0.1).

Поле Change the chain every описывает число секунд, после истечения которых программа автоматически подберёт новую цепочку. Поскольку список прокси практически всегда не 100% рабочий, такая неожиданная смена цепочки может в самый неподходящий момент оставить нас без очередной страницы. Ставим здесь достаточно большое число секунд и при надобности сменим цепочку самостоятельно.

Поле Chain Length — задаёт рабочую длину цепочки. Оптимальное значение 1-2 для не очень важной работы.

Более длинные цепочки строятся для важной работы.

Поле с цепочкой содержит текущую используемую цепочку. Следует не допускать красных значков в этом списке, это рабочий список и дохлым прокси здесь не место.

Второе поле Select final proxy from — содержит список адресов, которые должны становиться автоматически в конец выбранной цепочки. Если нужно сделать очень ответственную работу, чтобы прокси не был определён — покупаем и размещаем в конец цепочки прокси, который не определяется различными бесплатными сайтами проверок, как прокси. Следует помнить о том, что SocksChain практикует «стук» на основной сайт ufasoft.com, поэтому этот сайт на время между обновлениями бесплатного списка (или навсегда, если мы работаем полностью со своими прокси) следует запретить. Это делается либо с помощью настроек файрвола (см. раздел о файрволе) либо с помощью записи в файле hosts строк:

127.0.0.1 www.ufasoft.com

127.0.0.1 ufasoft.com

Файл hosts в системе Windows 95, 98, ME находится по адресу C:/WINDOWS. На других системах, которые базируются на ядре NT (NT4, 2000, XP) — он находится по другому адресу C:\WINDOWS\SYSTEM32\DRIVERS\ETC (нужно иметь права администратора для правки этого файла в системах NT). Таким образом SocksChain не сможет обновляться и, что важно, сообщать о наших честно купленных прокси всему миру. Мы же не хотим, чтобы через полчаса через наш прокси ломанулись два десятка спамеров и юных школьников-кардеров.

Поле Target (host:port) обычно не используется. Но всё же имеет свою полезность — при подключении к этой цепочке программы, не ведающей ничего о работе SOCKS5, которым является SocksChain — мы даём команду SocksChain передать автоматически подключение по цепочке к указанному в этом поле адресу. Этим полем хорошо пользоваться при анонимной отправке почты, когда нет в наличии работающего SocksCap (его действие временное и имеет обыкновение истекать в самый неподходящий момент). См. раздел по анонимной отправке почты для подробностей.

Список прокси справа не позволяет редактировать набор прокси, и используется для выбора и ручного построения цепочки с помощью кнопок «Add», «Delete», «Edit».

Кнопка «Edit» используется для редактирования прокси прямо в цепочке.

Окно редактирования списка прокси, вызывается нажатием на висящие на панели инструментов Носки  Рассмотрим в двух словах кнопки и назначение этого окна. Команды «Add», «Delete», «Edit» используются для ручного (фи) пополнения и редактирования списка, а также удаления выделенных элементов. Можно выделять больше одного прокси с помощью удержания клавиши CTRL. Нажимая на один прокси, после чего нажимая на другой прокси с нажатой SHIFT, получаем выделенный блок адресов. |

|

Таким образом, если обновлённый список из 1000 прокси после проверки большей частью красный (нерабочие адреса) то имеет смысл нажать мышью на первый элемент и выделить его, спуститься по списку в самый конец и нажать SHIFT + последний элемент. Выделится весь список. Теперь, удерживая клавишу CTRL, освобождаем от выделения рабочие адреса. В конце работы — «Delete» и порядок — список чист от нерабочих адресов, и содержит только рабочие адреса. В следующую проверку будет работать гораздо быстрее.

Кнопка Update List даёт запрос на www.ufasoft.com на предмет загрузки свежего списка прокси. Если нет рабочего материала, то можно начать с этого списка, хотя он доступен публично, и серьёзную работу через эти адреса делать нельзя. Полученный список в свободной версии SocksChain имеет размер 100 адресов, а в зарегистрированной (вы ведь не забыли ввести ключ?) 1000 адресов.

|

Параметры программы вызываются нажатием «Options» в меню «Tools». На первой закладке задаём число потоков при работе с прокси (на быстрых соединениях — ISDN, Cable, DSL, wireless) можно повысить это число до 50-100 потоков. Особых рекомендаций здесь нет, всё на глаз. Значение «Time-out» устанавливаем поменьше, но не меньше 10-15 секунд, чтобы программа лучше определяла нерабочие и неожиданно зависшие прокси, не заставляя нас долго ждать. Значение «Sessions time out after» можно смело ставить от 2-3 минут до получаса (число 1800). Это значение означает, сколько будет жить открытая сессия с цепочкой, в которой нет никакой активности. |

|

В случае, когда в нашей цепочке есть НТТР прокси, это значение не должно быть больше, чем аналогичное в настройках каждого прокси в цепочке. Иначе TCP сессия посреди цепочки будет закрыта одним из серверов и мы получим нерабочую цепочку. Если цепочка только из SOCKS серверов, тогда эти значения достаточно высоки, и можно выбирать на свой вкус. Предлагаемое на картинке число 120 секунд вполне годится.

Галочка Enable connections only from localhost (127.0.0.1)

ограничивает доступ окружающих машин в локальной сети к Вашему SocksChain. Никто и знать не будет, что у Вас запущено что-то такое. По умолчанию ограничение включено, галочка установлена.

Галочка Save Log to SocksChain.log нам совершенно не к месту. Мы её оставим выключенной.

Галочка Fast disconnect — бросает соединение быстро и без дополнительных сюсюканий с серверами. Можно её сделать включенной, на пробу, так сказать.

|

Вторая закладка опций описывает способ выхода SocksChain в Сеть до первого прокси из цепочки. Ничего лучше, чем прямое подключение пока не было придумано. Так и оставляем. Если есть надёжный прокси, через который охота ходить, но который неохота светить, то ему в этом поле самое место. Через него и будет использоваться вся цепь. |

|

|

Последняя закладка описывает взаимодействие программы с сайтом ufasoft.com. Лучшим решением будет отключить все галочки. Это всё же не помешает нам по нажатию Update обновить список на свежую тысячу адресов. После обновления можно не трогать никакой файл hosts и сразу начинать работу. Если же Вы использовали купленные (а потому ценные) адреса, и не хотите раздавать их народу на халяву, то следует сделать описанный выше шаг для закрытия доступа к ufasoft.com с помощью файла hosts. |

|

Настройки программы

| Окно настроек программы делится на несколько закладок. Первая «Общие настройки» («General») содержит следующие настройки:

Окно настроек журналирования

ли перезаписывать события, когда файл журнала переполнен, или хранить их не менее 7 суток. |  |

Настройки автозапуска программы — Run automatically at boot-up — настраивает программу для запуска при каждой загрузке компьютера, этот флажок установлен по умолчанию.

Minimize to system tray — прятать значок свёрнутой программы в tray, если флажок отключен, свёрнутая программа управления (не путать с невидимым сервисом файрвола) видна в панели задач.

Close button minimizes, not exits interface — кнопка закрытия панели управления сворачивает запущенную панель, но не закрывает её.

Apply rules without need of interface — применять правило без потребности в интерфейсе. При добавлении правил в режиме обучения программа не будет пытаться загрузить панель управления.

Set password to protect your settings — имеет смысл на общем компьютере, где кроме администратора к нему имеют доступ и другие люди. Позволяет защитить паролем настройки файрвола.

| Вторая закладка настроек программы управляет доступом программ к сети. Все программы делятся на три группы: Blocked applications (полный запрет работы с сетью), Partially allowed applications

(самая интересная группа, в которой приложения работают согласно заданным правилам) и Trusted applications (программы, которым открыт полный доступ к сети). Однажды добавленная в любой из этих списков программа отмечается контрольной суммой, и если Вы обновите любую из перечисленных здесь программ, Outpost выдаст сообщение, что «файл программы изменился, возможно — нападение вирусов». |  | ||

| Окно настройки правил доступа похоже на окно фильтрации сообщений в MS Outlook. Правила выполняются сверху вниз, если ни одно правило не сработало, то поведение по умолчанию определяется текущим режимом программы (первая кнопка в панели инструментов или значок программы с system tray): зелёная галочка — разрешать всё, что явно не запрещено, синий знак вопроса — спрашивать у администратора о незнакомых программах, если явно не разрешено —запрещать, фиолетовый знак стоп — всё, что явно не разрешено, молча запрещается, красный крестик — на правила наплевать, все действия с сетью явно запрещаются.

Кнопка Preset позволяет выбрать уже готовый шаблон поведения файрвола из набора шаблонов. |  | ||

| Окно редактирования правила появляется при нажатии кнопки New

(новое правило) или Modify (изменить правило). Поле №1 «Select the Event for your rule» — выбор события, которое должно произойти, чтобы правило вступило в силу. Позволяется отбор по протоколу (TCP, UDP, IP), отбор по направлению пакета (внутрь или наружу из нашего компьютера), отбор по адресу и порту удалённого сервера, отбор по адресу и порту нашего компьютера (если у нас несколько сетевых интерфейсов, то и адреса приходящих на них подключений разные), отбор по времени суток. |  | ||

Поле №2 « Select the Action for your rule» — выбор действия, если правило сработало. Предлагаются такие варианты реакции: Allow it (разрешить) — пакет принимается, соединение открывается, создаётся запись в журнале разрешённых подключений и файрвол больше ничего не делает с ним. Deny it (запретить) — соединение отклоняется без уведомления подключающейся стороны (снаружи это выглядит как будто наш компьютер исчез из сети и не получал никаких пакетов). Reject it (отклонить) — подключающемуся ясно сообщается, что порт закрыт и наш сервер его не хочет видеть, у него моментально появляется окно сообщения, что невозможно установить соединение. Report it (сообщить куда следует) — в журнал добавляется запись о происшествии. Run application (запустить приложение) — по событию запускается указанная программа.

|

Третья закладка программы описывает общее поведение системы: Allow NetBios communication — по умолчанию запрещено. Если Ваш компьютер в локальной сети не один, и Вы готовы поделиться с соседями своими файлами, то разрешите этот флажок, и доступ к открытым папкам снова будет работать. В окне настроек (Settings…) следует разрешить список адресов и блоков адресов, которым разрешён доступ. На выбор три вида описания адресов: Domain name (требуется соединение с интернетом для разрешения имени в IP адрес), IP number (просто набранный IP адрес, можно подставлять символы *), IP range (диапазон адресов). |

|

|

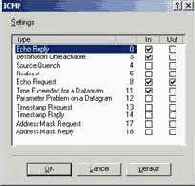

Вторая группа настроек ICMP настраивает параметры пропускания ICMP пакетов, к ним относятся также пакеты программ ping и traceroute, с помощью невидимых ICMP пакетов компьютеры в сети сообщают друг другу о недоступности хоста, запрете доступа к сервису и других событиях сети. Echo Reply — (только In) впускать, но не выпускать пакеты ping. То есть мы можем пинговать любой компьютер, нас не может пинговать никто. Destination unreachable — (только In) впускать, но не выпускать пакеты о недоступном хосте. То есть для запрещённых нами сервисов никто никогда не получит ответа о запрете, будет выглядеть, будто компьютера нет в сети. |

|

Echo Request — (и In и Out разрешены) — наш компьютер может как отсылать так и получать запросы на ping. Впрочем текущая настройка не позволяет выходить пакетам echo reply, так что пинговать нас всё равно никто не сможет.

Time exceeded for a Datagram — (только In) наш компьютер может получать пакеты, уведомляющие о слишком долгом поиске хоста (знакомо ли Вам сообщение «Превышен интервал ожидания для …» при команде ping?)

Остальные ICMP пакеты для работы сети не критичны и по умолчанию в настройках запрещены.

Третья группа Answer type — вид ответа нашего компьютера на атаки и попытки соединения. Stealth — молча «терять» пакет и делать вид что никто никуда не подключался. Normal — соединение тут же закрывается, подключающийся получает ICMP пакет «порт закрыт» и сразу чувствует что его не ждут.

|

Четвёртая группа Global Application and System Rules — общие правила (уже знакомые нам по правилам для приложений), которые применяются ко всем программам. Allow Outgoing DNS — разрешить исходящие запросы к службе DNS. Allow Outgoing DHCP — разрешить исходящие запросы динамической конфигурации сети (для соединений dialup и VPN). Allow Inbound Identfication — запретить входящие соединения к службе аутентификации. Да и зачем оно нам? Broadcast/Multicast — запретить многоадресные широковещательные пакеты. Эта настройка автоматически должна включиться, если мы разрешим NetBios. |

|

Deny unknown protocols — все остальные незнакомые протоколы явно запретить.

|

Четвёртая закладка Policy — определяет общую политику поведения программы. Allow most — всё что явно не запрещено, разрешается. Rules Wizard — незнакомые программы вызывают окно «совещания» с администратором, он и выбирает что дальше с ними делать. По выбору программа попадает либо в список запрещённых, либо в список разрешённых программ, либо для неё создаётся набор правил. Block most — блокируется весь трафик, явно не запрещённый правилами. Stop all mode — блокируется весь трафик. Disable mode — файрвол отключен. |

|

позволяет перечислить адреса и блоки адресов для компьютеров, с которыми никогда не следует прерывать связь.

|

Последняя закладка настроек описывает подключенные модули. Если Вы находитесь в локальной сети под защитой внешнего файрвола, то достаточно оставить два показанных модуля, а остальные убрать. Иначе может понадобиться добавить и настроить модуль «определения атак». |

|

Обозначения

· Совершенно Американский компьютер (далее также сокращённо САК) — компьютер, на котором всё обнюхивания браузером и сторонними программами дают обманную информацию, из которой единственно возможный вывод, что этот компьютер находится в штатах и принадлежит рядовому американскому гражданину. К атрибутам САК относятся:

1. Дата, время и часовой пояс, принадлежащий одному из американских поясов.

2. Язык системы и браузера.

3. Раскладка клавиатуры текущая, и доступные раскладки — никакого RU.

4. Используемая по умолчанию кодировка браузера — только ISO-8859-1.

5. IP адрес, с которого выполняется подключение.

6. Прочие не учтённые признаки.

Более тяжёлые признаки, которые трудно, но всё же возможно определить удалённо.

1. Дата и время BIOS.

2. Серийные номера BIOS, CPU (отключается в BIOS), винчестера, МАС адрес сетевой платы, номера программных продуктов Windows, Office (теоретически) — используются для предотвращения повторных инсталляций, например, клиента казино.

3. Активный DNS сервер — его обычно ставят от своего провайдера и не меняют, так вот он нам может иногда

помешать и выдать нас. Можно убрать в настройках сети DNS совсем и настроить прокси на разрешение имён через DNS прокси сервера. Эта паранойя нужна только для очень ответственных дел.

4. Имя компьютера в локальной сети и рабочая группа. Некоторые люди рекомендуют менять их достаточно часто.

5. Прочие не учтённые признаки.

· Совершенно Американский браузер — правильно настроенный браузер на Совершенно Американском компьютере, не дающий никакого повода подумать о принадлежности компьютера не-американцу.

Очистка рекламы

| Данное дополнение выполняет почётную роль удаления рекламы из проходящего трафика. И, надо заметить, справляется весьма неплохо.

Галочки «Enable HTML ad string blocking» и «Enable blocking by image-size» соответственно включают блокировку по строкам текста и по ссылкам на картинках сайтов. |  | ||

| Этот метод не действует на Flash баннеры, поэтому следует использовать ещё один модуль — блокировка активного содержимого. | |||

| Можно даже не пополнять базу запрещённых строк с помощью обычного ручного ввода текста. Достаточно поставить галочку напротив «Show Trashcan» и перетащить надоедливую рекламу в окно корзины, потом вручную удалить лишний текст, чтобы остались наилучшие признаки рекламной ссылки и нажать OK. |  | ||

Настройки модуля предельно просты: две закладки, в первой перечисляем строки, которые содержатся только в подозреваемой рекламе, а во второй — размеры рисунков, которые чаще всего используются баннерными сетями.

Opera

Рассмотрим Оперу 6.02, которая оказалась в наличии. Опера не самая свежая, уже предлагают 7 версию, но для описания отлично сгодится. Некоторые люди утверждают, что это лучший браузер, хотя на визуальном уровне Опера всё-таки проигрывает паре IE + Mozilla.

Чем удобна — быстро запускается, в отличие от тяжёлого Mozilla и второго чуть полегче — IE. Быстро работает — не отягощает себя ограничением IE в 4 параллельных потока. Легко позволяет отключать графику наполовину (только то, что в кеше) и отключать графику полностью.

Чем неудобна — очень несовместима с JavaScript и слабовато совместима с новыми стандартами HTML и CSS — это ухудшает видимость на загруженных графикой и скриптами страницах.

| Всё идёт по накатанной дорожке: отключаем русские языки, если таковые были. Кодировку в принципе можно оставить, но лучше и её заменить на западную. |  | ||

| Тут отключаем всё что нам может даже теоретически мешать: JavaScript, Java, plug-ins (в них входит Flash, который предательски может выдать наш IP). Также отключаем видео, аудио (оно вам надо, чтобы квакало на какой-нибудь страничке MIDI файликом). |  | ||

| Тут можно ничего не трогать, представляемся всем как MSIE 5.0. Можно 6.0, это не суть важно. Пункт «Proxy Servers…» покажет нам настройки безопасного подключения. |  | ||

| В отличие от предыдущих двух браузеров, этот не поддерживает SOCKS прокси, поэтому либо придётся довольствоваться теми полями, что здесь представлены, либо придётся запускать Оперу через SocksCap.

Поля Gopher, WAIS нас не интересуют. Поле FTP интересует в очень ограниченной мере, если вы собираетесь качать, например, карженый софт с сайта продавца. Галочка «Do not use proxy on the addresses below» должна быть отключена, и поле должно быть пустым — это означает ходить на все сайты только через прокси. |  | ||

| На этой странице можно отключить галочки «Typed in» и «Visited» в группе History. Это избавит нас от хранения Оперой истории посещения интернета.

Группа Disk cache должна быть настроена либо: все галочки отключены, в поле ввода размера кеша стоит наименьшее возможное число, либо должна быть включена галочка «Empty on exit», что означает «Очищать при закрытии браузера». |  | ||

| Интересная страница настроек, которая касается безопасности с НТТР Referer и куками.

Группа Privacy скроет, откуда мы пришли на сайт, (может помешать работе с некоторыми сайтами), поможет вдумчиво разобраться, куда же нас собралась перекинуть очередная страница. Группа Cookies поможет управлять правилами приёма куков. Если включить галочку «Throw away new cookies on exit» то можно оставить все значения в группе по умолчанию. |  | ||

| Также можно ограничить приём куков с левых серверов (их присылают и любят оставлять баннерные сети при передаче баннера). Нам же это не нравится? Настроить это можно во втором выпадающем списке, где на рисунке написано «Only accept cookies for the server». Сделайте точно так же, и Вас не будут тревожить куки от посторонних серверов.

Последний пункт настроек «Security», как ни странно, не связан с той безопасностью, которую мы здесь рассматриваем. Там обсуждаются настройки SSL подключений, которые нас мало беспокоят ибо они всегда работают нормально. Приятного коннекта. | |||

Перехват сетевых атак (Attack detection)

| Данный модуль используется для обнаружения и остановки сетевых атак на наш компьютер.

Ползунок уровня чувствительности Alarm level — задаёт чувствительность к сканированию портов. При обнаружении сканирования, весь трафик может быть остановлен на 10 минут, адрес или подсеть атакующего может быть заблокирована на 60 минут. В случае DoS атаки может быть заблокирован атакуемый локальный порт (до разбирательства). |  |

Почтовая переписка

Не секрет, что тайна анонимной отправки и приёма писем давно будоражит умы народа, и немногие действительно умеют это делать правильно.

Подключение через прокси

| Как это ни удивительно, но ICQ поддерживает подключение через SOCKS и HTTP прокси. Настраиваем у себя на машине SocksChain и подключаем к нему аську. Чтобы цепочка аськи не мешала другим программам, которые тоже могут работать с SocksChain, создадим в нём дополнительное соединение на другой номер порта, например 1081 и повесим аську на него.

Настройки для этого действия весьма нетрудные и описаны справа на картинках. После смены настроек следует отключиться от сети ICQ и подключиться снова. |  | ||

|

Прокси сервер A4Proxy

Данная программа является продвинутой утилитой для быстрой проверки НТТР прокси, выбора очередного прокси по списку, модификации заголовков запросов. Последняя возможность разрешает пользоваться (с определённой высокой долей успеха) обычным неамериканским браузером — A4Proxy просто переписывает заголовок уходящего в мир запроса так, чтобы в нём не было упоминания о России и русских.

Для пользования прокси, в третьей закладке «Proxy Options» выясняем содержимое поля «Browser port» и вписываем адрес 127.0.0.1 и найденный порт в настройки HTTP, HTTPS, FTP прокси в Вашем браузере.

| Первая страница программы сразу после старта ничего не содержит. При работе здесь отображаются текущие активные сессии. Чтобы не возникали сомнения, работает ли прокси, следует при работе заглядывать в эту страницу. |  | ||

| Страница со списком прокси отображает, что у нас сегодня в коллекции и состояние каждого элемента коллекции, подробную информацию по каждому прокси, время последней проверки, текстовый адрес. В том же списке справа (не видно на рисунке) отображается более редкая и более подробная информация по проверке каждого прокси.

Выделяя блок адресов (тот же способ что и в SocksChain) можно проверить весь блок на анонимность. |  |

Замечание: Для нормальной проверки Ваш компьютер должен иметь внешний IP адрес, чтобы A4 мог через проверяемый прокси подключиться обратно к самому себе, проверить пришедший ответ и сравнить с посылаемым запросом.

| Страница параметров прокси.

Группа Disable proxies that use variables позволяет задать фильтры, для отсечения прокси, которые не подходят для нашей работы. По умолчанию фильтр самый жёсткий — отсекаются все прокси с подозрениями на открытость врагу. Индикатор внизу показывает уровень анонимности (чем больше, тем лучше) и число прокси в списке, которые прошли отбор. |  |

Группа Ports настраивает как порт, на который следует слушать программе «Browser port», так и порт, на который ждать тестовых подключений от самого себя «Check port».

Группа Other options настраивает поведение программы в процессе работы. Первая опция «Use new proxy on each request» даёт указание менять прокси при каждом новом обращении к Интернету. Параметры задают, сколько прокси и с какой позиции в списке можно использовать (в виде диапазона).

Всего бывают два вида прокси, работающие в режиме «Одно подключение — один запрос, один ответ», и в режиме постоянного соединения «Одно подключение — много запросов, много ответов». Вторая опция в группе «CONNECTION: Keep-Alive only» требует использовать только прокси, поддерживающие постоянное соединение. Таких несколько меньше общего числа, поэтому при использовании это опции число отфильтрованных прокси уменьшается, анонимность повышается (индикаторы визу слева).

Опция «Remove Proxy-(Connection) variable» будучи установленной позволяет убрать признак использования прокси из запроса. Если снять галочку, то откроются два других параметра: «Simulate HTTP_CLIENT IP» и «Simulate HTTP_X_FORWARDED_FOR IP», которые показывают, что прокси используется, но позволяют обмануть сайт, на который мы идём, относительно нашего истинного адреса.

Группа Anonymity Check Options задаёт пару параметров для проверки анонимности. Первый «Check for anonymity on each request» даёт команду перепроверять каждый прокси перед каждым запросом на анонимность — это загружает излишним образом сеть и никак не способствует скорости работы. Если Ваши прокси могут просто так взять и перестать быть анонимными, то эту опцию следует включить. Иначе, по умолчанию — отключить.

|

Закладка параметров браузера. Здесь можно просмотреть исходящие запросы, настраиваются фильтры и подстановки для исходящих запросов. Поле Modification List содержит список полей НТТР запроса, которые следует удалять или модифицировать. Управление списком осуществляется через два поля справа и кнопки «Add», «Remove», и «Set defaults» (установить по умолчанию). Если значение сделать пустым, то указанный заголовок будет удалён из каждого проходящего через А4Proxy запроса. |

|

Поле Outgoing requests содержит последние НТТР запросы, разделённые пустыми строками. При нажатии на строку из этого списка, значения автоматически подставляются в поля «Variable» и «Replace with…», остаётся лишь исправить на необходимые значения и добавить, что упрощает создание фильтров.

Галочка «Enable HTTP request modifications» включает систему модификации проходящих запросов. Вторая галочка «Block All Cookies» полностью блокирует проходящие куки — лучше без нужды её не включать.

|

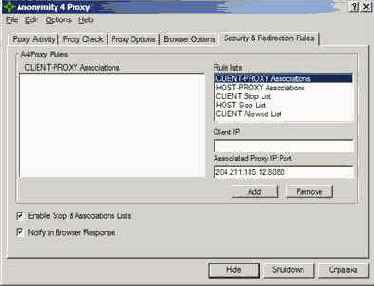

Страница правил. Здесь задаются списки правил, которые определяют дальнейшее поведение A4Proxy. Рассмотрим подробнее: CLIENT-PROXY Associations: список ассоциаций между подключающимися к программе клиентами и конкретными прокси из общего списка. Таким образом, если подключающийся клиент находится в этом списке, то для него выбирается указанный прокси сервер. |

|

CLIENT Stop List: список клиентов, которым запрещено пользоваться A4Proxy. Если адрес клиента найден в этом списке, доступ к программе для него закрывается. Для удобства в первой закладке «Proxy Activity» выберите активного клиента, затем в этой закладке нажмите «Add», и выбранный клиент добавится в стоп список.

HOST Stop List: список серверов, запросы к которым должны автоматически блокироваться. Это удобно, например, для запрета рекламных баннеров. Просто занесите несколько типичных адресов рекламных серверов, и готово — рекламы как не бывало.

CLIENT Allowed List: список клиентов, которым разрешён доступ к программе. Позволяет задавать как отдельные адреса (первое поле содержит адрес, второе — пустое), так и блоки адресов (оба поля заполнены).

Ниже расположены две галочки: «Enable Stop & Association Lists» разрешает работу этих списков, вторая галочка «Notify in Browser Response» позволяет программе отвечать на неудавшиеся запросы страницей с описанием ошибки.

|

В окне опций программы интересны группа Address Options, которая позволяет задать внешний адрес Вашей машины, на который следует возвращать проверочные запросы. Если у Вас имеется прямой внешний адрес, эту опцию можно отключить. Если же нет — укажите адрес сервера на границе между Вашей локальной сетью и Интернетом, настройте на том сервере (или попросите администратора настроить) отображение одного из множества свободных портов на Ваш компьютер. Этот порт также сообщите программе в третьей закладке «Proxy Options» в поле «Check port». Теперь проверка должна работать хорошо. |

|

Напоминаю, эти шаги излишни, если Ваш компьютер имеет прямой адрес в Интернете.

Способ 2: Использование формы анонимной отправки

http://www.lanly-planet.at/84/top_list/admin/emails.php3

http://www.mineerva.com/top_list/admin/emails.php3

http://www.massaonline.net/top_list/admin/emails.php3

http://www.eroportal.pl/top_list/admin/emails.php3

http://www.sex-toom.de/top_list/admin/emails.php3

http://bea-net.de/top_list/admin/emails.php3

http://www.cinemamasr.net/cgi-bin/top_list/admin/emails.php3

http://www.turkish-angora.de/top_list/admin/emails.php3

http://www.pittis-page.com/top_list/admin/emails.php3

http://www.coreground.de/top_list/admin/emails.php3

http://www.pits-security.de/top_list/admin/emails.php3

http://www.suczki.pl/top_list/admin/emails.php3

http://www.polen-scout.de/top_list/admin/emails.php3

http://www.sf-base.de/PHP/top_list/admin/emails.php3

Ставим прокси и можно заходить и отсылать.

Удаление всех улик с помощью Evidence Eliminator

Логотип программы гласит «Где бы вы были без нас?».

| Настройки по умолчанию достаточно безопасны, чтобы просто нажать Start

(на рисунке кнопка «Windows 2000 Mode») и наслаждаться. |  |

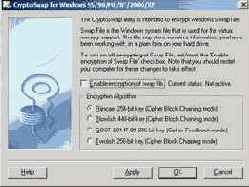

Утилита шифрования swap файла

| Включает шифрование файла подкачки Windows. После перезапуска компьютера вся информация, которая могла храниться в файле подкачки будет зашифрована и недоступна для чтения. |  |

Утилита SocksCap

Данная утилита используется для того, чтобы заставить программы, которые ничего не знают о прелестях SOCKS прокси, всё же ходить в Интернет через эти самые прокси.

Программа доступна бесплатно на www.socks.nec.com, нужно лишь пройти бесплатную регистрацию (которую никто естественно не проверяет) и скачать предложенный после архив. Действие программы ограничено 2-3 месяцами, после чего нужно либо отгонять время назад в период действия программы, либо регистрироваться и скачивать заново.

Методика пользования программой — вносим в неё те наши инструменты, которые хотим обезопасить (напомню, что IE и Far могут прекрасно работать с SOCKS и нарисованное — пережитки прошлого, которые лень удалить). При запуске программы из-под SocksCap с помощью кнопки «Run» (кнопка №4, значок кепки), всё её обращения к сети перехватываются загрузчиком (отдельной невидимой программой, которая входит в состав SocksCap) и передаются на прокси, указанный в настройках.

| Окно настроек, доступно через меню «File», пункт «Settings…». Здесь мы задаём тот самый прокси, который призван спасать нас от врагов. При работе с SocksChain в поле «SOCKS Server:» пишется адрес 127.0.0.1, а в поле «Port:» пишется порт, который мы задали при настройке SocksChain. Типичное значение: 1080.

Также следует указать версию протокола для работы с прокси. Большинство существующих прокси, в том числе и SocksChain работают на протоколе версии 5. Группа Name Resolution описывает правила перевода текстовых имён серверов в IP адреса. Лучше, конечно, указать вторую опцию (как на рисунке) «Resolve all names remotely». Для скорости лучше указать первый пункт «Resolve all names locally» или третий пункт «Attempt local then remote» (пытаться разрешать имена сначала локально, а уж потом удалённо) |  | ||

| Вторая закладка определяет правила прямых подключений: какие адреса позволено использовать без прокси, какие приложения имеют право работать без прокси и какие UDP порты имеют право быть использованными без прокси.

Ничего не случится, если мы оставим эти списки пустыми. Нечего без прокси лазить. |  | ||

| Журналирование. Нам оно не нужно, мы его не трогаем. Пускай будет отключено. |  | ||

Время Windows

При работе с зарубежными странами, например с казино или с особо дотошными шопами и службами эти самые сайты могут пожелать проверить время компьютера, с которого пришёл посетитель. Такие проверки могут делаться как с помощью JavaScript, Java апплетов, так и с помощью Flash. В данной главе нас совсем не интересует, кто и как это проверяет, а больше всего интересует, как сделать так, чтобы нас по нашему времени не попалили.

Проверка делается по часовому поясу, поэтому выставляем себе часовой пояс примерно страны жертвы.

В континентальной Америке насчитывается 4 часовых пояса. Дополнительно один часовой пояс для Аляски (которая нам приснится только в страшном сне) AKST (Alaska Standard Time) и для островного штата Гавайи HST (Hawaii Standard Time):

EST (GMT-5) Eastern Standard Time — восточное побережье – штаты ME, VT, NH, NY, MA, MI, CT, RI, OH, PA, NJ, MD, DE, DC, VA, WV, KY, NC, SC, GA, FL, в зимнее время IN;

CST (GMT-6) Central Standard Time — Центральноамериканское

время — штаты NO, MN, WI, SO, IA, IL, MO, TN, OK, AR, MS, AL, LA, TX, часть штатов ND, SD, NE, KS, в летнее время IN;

MST (GMT-7) Mountain Standard Time — горное

время — штаты MT, ID, WY, UT, CO, NM, часть штатов ND, SD, NE, KS, в зимнее время AZ;

PST (GMT-8) Pacific Standard Time — тихоокеанское

время — штаты WA, OR, CA, NV, в летнее время AZ;

AKST (GMT-9) Alaska Standard Time — штат AK;

HST (GMT-10) Hawaii Standard Time — штат HI зимой.

HSST (GMT-11) Hawaii Standard Summer Time — штат HI летом.

Предположим, работаем с шопом из восточной Америки и имеем на руках карту для вбивки из штата восточной Америки. Время у них стоит EST — Восточно-американское GMT-5. Поскольку у нас время GMT+2 то отнимаем 7 часов и выставляем на нашем будильнике правильное время этого часового пояса и сам часовой пояс.

| Выставляем восточно-американский часовой пояс. Для работы с другими поясами выбираем из выпадающего списка согласно штату.

P.S.: Главное не забыть что картинка на русском языке обманчива. Ваша Windows в идеале должна быть на английском языке, чтобы по всем параметрам смахивать на Windows целевой аудитории (Совершенно Американский компьютер). P.S.: Паранойя по поводу времени необходима только при серьёзной работе с каким-нибудь гадским казино или другим дотошным сервисом, который иначе работать не хочет. Также время может определяться с помощью простейшего JavaScript по желанию, например платёжной или биллинговой системы. В других не важных случаях (чтение новостей, анонимное общение на форуме) настраивается по желанию. |  |

Webmoney

Правила безопасности при работе с Вебмани очень простые: Не запускать незнакомые программы, крякеры интернета, генераторы ВМ и прочие кидальские творения.

Второй и самый важный шаг — посетить http://security.webmoney.ru и ограничить доступ к своему кошельку с определённых адресов (https://security.webmoney.ru/asp/setallyip.asp).

Третий шаг — получить аттестат вебмани, хотя бы персональный. Тогда можно будет вернуть украденный кошелёк, подтвердив свою личность паспортом.