Что собой представляет политика информационной безопасности

Однажды мне позвонил клиент и попросил прийти к нему в офис. Когда я пришел, он попросил меня установить брандмауэр, чтобы обезопасить свою сеть. Перед тем. как устанавливать брандмауэр, я поинтересовался о политике безопасности компании. Он с любопытством посмотрел на меня и спросил: "А зачем она мне нужна?".

В годы повального увлечения Internet такой ответ скорее является правилом, чем исключением. В организациях проводится продуманная политика управления персоналом, документация которой иногда занимает гору бумаги, но нет никакой политики информационной безопасности. Если же такая политика и разрабатывалась, то, в лучшем случае, вам вручат 5 листов бумаги, в которых описаны активы корпорации с многомиллионным оборотом.

Также как кадровая политика подразумевает наличие четких правил, которым должны подчиняться служащие и администраторы, политика информационной безопасности определяет, каким образом компания хочет обеспечить безопасность информационных активов. Необходимо запомнить один из важнейших постулатов: информация является активами компании. Не всегда руководство компании осознает ценность информационных активов, которыми обладает, но конкуренты вполне могут заплатить тысячи и даже миллионы долларов, чтобы изучить или даже похитить эти активы.

О политике информационной безопасности

Политика информационной безопасности является планом высокого уровня, в котором описываются цели и задачи мероприятий в сфере безопасности. Политика не представляет собой ни директиву, ни норматив, ни инструкции, ни средства управления, Политика описывает безопасность в обобщенных терминах без специфических деталей. Она обеспечивает планирование всей программы безопасности так же, как спецификация определяет номенклатуру выпускаемой продукции. Когда люди заявляют, что технологический процесс не является частью политики, всегда появляются вопросы. Технологический процесс представляет собой детальное описание всех действий. А политика представляет собой изложение целей, которые должны быть достигнуты внедрением этого технологического процесса. Для описания политики используются общие термины, так что политика не оперирует способами реализации. Например, если политика определяет единственное решение производителя для единственного контракта, то в компании возникнут трудности, когда появится необходимость модернизации для создания новой продукции. Несмотря на то, что при разработке политики может потребоваться технологическая документация, сама технологическая документация не должна являться частью политики.

Почему важно работать по правилам информационной безопасности

Несмотря на то, что политика не отвечает на вопрос, каким образом должны достигаться технологические цели, все же, определив должным образом, что необходимо обезопасить, мы тем самым обеспечиваем надлежащее управление процессом. В правилах безопасности описано, что должно быть защищено и какие ограничения накладываются на управление. Несмотря на то. что в них не обсуждается ни номенклатура производимого продукта, ни производственные циклы, все же правила безопасности помогут лучше ориентироваться и при выборе продукта, и при выборе путей развития компании. Реализация требований политики обеспечит более высокую защищенность всей системы.

Когда в разработке политики информационной безопасности принимает участие руководство, это говорит о том, что руководство приветствует идею создания политики безопасности, наделяя доверием всю программу безопасности. Поддержка руководства всегда важна. Без поддержки руководства служащие не станут воспринимать политику серьезно. Поэтому, если не иметь поддержку вышестоящего руководства, программа внедрения политики безопасности будет обречена на неудачу еще до окончания ее разработки.

Как получить поддержку руководства

Вначале нужно подобрать соответствующую аргументацию. Нужно доказать руководству,

что системы обработки информации и сама информация стоят немалых денег.

Можно продемонстрировать, каким образом постороннее лицо или обиженный

чем-то собственный сотрудник может с легкостью получить доступ к важной

информации, а это может привести к большим экономическим потерям. Можно

показать результаты исследований, статьи и даже эту книгу. Но если это

их не убедит, то можно подождать до первой беды.

Руководство может заявить, что каждый должен нести ответственность за безопасность на своем участке работы. Такой подход может иметь успех, но только короткий период времени, потому что при этом не происходит развитие компании. Если один отдел использует один стандарт, а другой отдел использует друтой стандарт, то возможность их взаимодействия станет проблематичной. Работа по единым правилам гарантирует, что в организации используются одни и те же стандарты, когда дело касается безопасности. Такая слаженность дает возможность работать организации как единому механизму, облегчает взаимоотношения с клиентами, и вообще поднимает значение информационной защиты всей системы.

И, наконец, политика информационной безопасности поможет наладить четкую работу. Мы живем в правовом обществе. Если пытаться внедрять правила, которые не написаны четко, то нужно быть готовым к судебным разбирательствам. Если вы решите уволить служащего за нарушение правил безопасности, которые никогда не существовали в письменном виде, не были вручены служащему, одним словом не были внедрены в организации, то этот служащий может подать в суд на компанию. Это звучит неприятно, но будет еще неприятней, когда придет повестка в суд.

Когда необходимо иметь разработанные правила безопасности

Лучше всего разработать правила еще до того, как появится первая проблема с безопасностью. Если осуществить это заранее, то администраторы безопасности будут понимать, что именно необходимо защищать и какие меры нужно предпринимать. Кроме того, всегда легче разработать политику для развивающейся инфраструктуры, чем пытаться модифицировать уже существующий режим экономической деятельности.

Уменьшение степени риска

Как известно, бизнес не возможен без риска. Для уменьшения степени риска принимаются меры предосторожности. При разработке политики безопасности анализируются бизнес-процессы и применяются лучшие методы для обеспечения их защиты. Это также может уменьшить потери, понесенные компанией, в случае утери важной информации.

Информационная безопасность и защита компьютеров от вирусов стали неотъемлемой частью вечерних новостей. Это значит, что правовые органы серьезно взялись за борьбу с преступлениями в сфере электронной обработки информации. Все больше дел поступает в суды, чтобы распространить писанные законы на совершенно новый вид преступлений, совершенных в электронном мире. Компании, не имеющие четко разработанных правил, обнаружили, что им стало трудно выяснять отношения в суде, так как суд рассматривает только четкие формулировки. Компании, которые разработали четкие правила безопасности еще до того, как им пришлось столкнуться с необходимостью защищать свои права в суде, имеют несомненное преимущество.

Новая экономика предусматривает страховые надбавки на электронную информацию. Электронная информация и компьютеры, на которых она обрабатывается, стали неотъемлемой частью бизнеса, поэтому компании стремятся застраховать эти активы. В свою очередь, страховые компании интересуются политикой безопасности и методами ее реализации компаниями. Первый вопрос, который вам зададут при заключении договора страхования, будет касаться именно политики безопасности. Только зная политику безопасности страхуемых компаний, сами страховые компании могут определить политику страхования. Страховым компаниям известно, что без разработанной политики безопасности компания не знает степень защищенности своих активов, и, соответственно, страховать операции таких компаний слишком рискованно.

И, наконец, политика безопасности, в которую включены методики разработки программного обеспечения, будет стимулировать разработку более защищенных систем. Руководствуясь такими принципами и стандартами, разработчик сможет работать согласно установленным нормативам, испытатели систем будут знать, какие результаты должны быть получены, а администраторы будут понимать, что требуется от конкретного технологического процесса. Развитие компании по индивидуальному проекту всегда требует больших материальных затрат и ответственного отношения к работе. Путем разработки и внедрения правил разработки программного обеспечения, а также предоставив разработчикам нормативы разработки, риск в бизнесе может быть значительно уменьшен.

После прорыва защиты

После прорыва защиты внедрение установок политики безопасности подобно усилиям закрыть двери коровника, когда корова уже убежала. Несмотря на то. что вроде бы уже слишком поздно, в коровнике еще могут быть коровы, которых можно сохранить. Не стоит думать, что раз это уже случилось, больше оно не повторится. Поскольку один раз это уже произошло, оно вполне может произойти снова.

Если вы приступили к разработке политики безопасности после того, как защита была взломана, не нужно фокусировать свое внимание на той части системы, в которой был прорыв защиты. Хотя и эту часть системы нужно учесть в вашей разработке, тем не менее, ее нужно рассматривать как одну из многих критичных с точки зрения защиты частей. Нужно всегда рассматривать проблему вцелом и никогда не фокусировать внимание на отдельной детали. Только таким способом можно разработать удовлетворительную политику информационной безопасности.

Соответствие документации

Правительственные чиновники, подрядчики государственных заказов, те, кто нанят подрядчиками для выполнения государственных заказов и сотрудники прочих предприятий, работающих в государственном секторе экономики, должны обеспечивать надежную и безопасную работу систем на своих предприятиях. Правительство и другие заказчики испытывают все большую потребность в четко определенных правилах информационной безопасности. Даже в самом начале нового проекта наличие наработок в области политики безопасности демонстрирует заказчику, что он имеет дело с серьезным партнером, способным обеспечить защиту и своих информационных активов, и активов заказчика.

Создается впечатление, что требования правительства к безопасности постоянно меняются. Единственное, что остается постоянным — это требования, устанавливаемые правительственными службами к подрядчикам касательно следования правилам безопасности. Если компания работает с правительством, ее первой заботой должно быть наличие политики безопасности, начиная с заключения соглашения и выполнения правовых норм, и заканчивая претворением проекта в жизнь.

Демонстрация усилий по управлению качеством

Желая угодить заказчику, компании демонстрируют, что их технологии соответствуют стандартам управления качеством продукции. Международная организация по стандартизации (International Standards Organization - ISO) 9001 описывает стандарты управления качеством в технологических и бизнес-процессах. Если компания хочет получить определенный уровень аккредитации, ее политика будет напрвлена на внедрение программы безопасности, отвечающей установленным стандартам управления качеством.

Каким образом нужно разрабатывать правила безопасности

Прежде чем приступать к разработке руководящих документов, необходимо определить глобальные цели политики. Заключается ли цель в защите компании и ее взаимодействия с клиентами? Или же необходимо обеспечить защиту потока данных в системе? В любом случае, на первом этапе необходимо определиться в том, что нужно защищать и почему именно это должно быть защищено.

Правила могут быть написаны для защиты аппаратных средств, программного обеспечения, средств доступа к информации, людей, внутренних коммуникаций, сети, телекоммуникаций, правоприменения и т.д. Перед тем как начинать процесс разработки правил, нужно определить, какие системы и технологические процессы являются важными для выполнения задач компании. Это поможет определить, сколько и каких правил должно быть разработано для успешной деятельности компании. В конце концов с целями нужно определиться, чтобы точно знать, что все стороны деятельности компании охвачены разрабатываемыми правилами.

Определите, какие правила необходимо разработать

Правила информационной безопасности не должны быть единым документом. Чтобы упростить пользование ими, правила могут быть включены в несколько документов. Именно с той же целью эта книга, вместо того чтобы представить сплошной перечень формулировок, разбита на отдельные, объединенные смыслом, главы. Поэтому не стремитесь описать политику компании одним документом, просто разработайте необходимые вам руководящие документы и назовите их главами описания политики информационной безопасности. Тогда их будет легче понимать, легче внедрять и проще организовать изучение этих документов, поскольку каждому аспекту политики безопасности будет посвящен свой собственный раздел. Небольшие разделы также легче корректировать и обновлять.

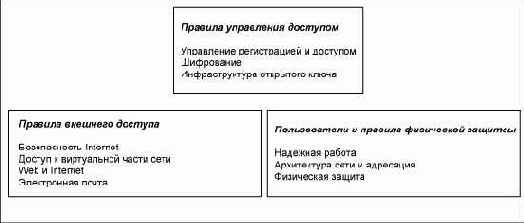

Сколько различных правил безопасности необходимо разработать? Не хотелось бы отвечать вопросом на вопрос, но, тем не менее, сколько различных видов деятельности и задач поставлено перед вами вашим бизнесом? Для каждой системы, обеспечивающей ваш бизнес, и каждой подзадачи, на которые может быть разбита глобальная цель вашего бизнеса, необходимо разработать отдельный документ. Абсолютно нормально разрабатывать антивирусную защиту отдельно от правил использования Internet. Общепринятая ошибка заключается в попытках втиснуть описание политики безопасности в один документ, который обрисовывает только общие принципы. В результате появляется обширный документ, с которым очень трудно работать, который, возможно, никогда не будет прочитан и не получит никакой поддержки. На рис. 1.1 представлен примерный перечень разрабатываемых правил информационной безопасности.

Рис. 1.1. Примерный список систем, поддерживающих бизнес, для которых разрабатываются правила безопасности

Человечество накопило массу доказательств того, что люди не в состоянии сосредоточить внимание на чем-то одном длительное время. Увы, правила информационной безопасности не являются захватывающей темой. Следовательно, сжатое изложение правил с ясными формулировками и логическим обоснованием в четко скомпанованном документе дадут шанс этому документу быть прочитанным. И не стоит стараться ошеломить свою аудиторию.

Оценка риска/Анализ или аудит

Единственный способ понять инфраструктуру заключается в полной оценке риска, анализе рисковых ситуаций или полном аудите предприятия. Выполнив все это, разработчики основ политики безопасности смогут хорошо разобраться в информационных технологиях организации. Несмотря на то, что эта работа не доставляет удовольствие, она помогает авторам документов политики всесторонне понять архитектуру системы.

Для оценки степени риска организация может захотеть провести тестирование на преодоление защиты. Это тестирование должно быть выполнено и во внутренней, и во внешней сети, чтобы проверить каждую точку доступа и выявить неизвестные пока точки доступа. Такая всесторонняя оценка позволяет вникнуть в конфигурацию сети. Эта информация будет использована для определения конфигурации , правил доступа в сеть и других правил. Кроме того, такая оценка выявит, насколько сеть обеспечивает выполнение задач организации.

Некоторые администраторы полагают, что они могли бы исследовать систему, определить степень риска и провести инвентаризацию предприятия сами, без посторонней помощи. Несмотря на то. что они, возможно, и могли бы выполнить соответствующую работу всегда лучше пригласить для этого кого-то со стороны. Главная причина заключается в том, что люди извне не знают систему, излюбленных приемов работы и другой информации, которая могла бы подтолкнуть их к предвзятому мнению. Сторонний представитель может прийти в компанию и исследовать системы глазами хакеров. Здесь мы видим широкое поле для творчества. Давайте посмотрим, какая будет от этого польза? Сторонние представители могут выявить уязвимые места, слабости защиты и другие проблемы, которые следует учесть при разработке правил информационной безопасности.

Почему нужно нанимать людей со стороны

для оценки степени риска?

Некоторые полагают, что сделать оценку степени риска могут их собственные

профессионалы в области систем и защиты информации. Позволим себе не согласиться

с этим мнением. Несмотря на то, что люди, работающие в компании, могут

быть весьма компетентными, они слишком близко знакомы с технологическим

процессом, чтобы суметь отличить технический риск от технологического.

Люди извне не обладают такой информацией, поэтому они не будут предвзято

утверждать, мол "так должно быть — и точка".

При выборе внешней компании для оценки степени риска, нужно быть уверенным,

что ее представители обладают самой последней информацией в сфере защиты

и достаточно оснащены технически, чтобы суметь сделать полную оценку степени

риска. Они должны понимать, что риски касаются всех аспектов информационной

технологии. Поскольку специализированные компании делают это ежедневно,

они лучше понимают, какой результат следует ожидать при выполнении своих

тестов. Эта объективная точка зрения будет неоценимой для формирования

политики безопасности компании.

Критическая оценка, утверждение и претворение в жизнь

Любой корпоративный документ обычно подвергается критической оценке. Правила информационной безопасности - это документы различные по содержанию. В процессе рецензирования должны рассматриваться не только технические аспекты безопасности, но и юридические аспекты, поскольку это имеет непосредственное отношение к организации. До начала разработки правил любого уровня должно быть проведено детальное обследование объекта. Понятно, что предварительное обследование должно быть выполнено разработчиками правил безопасности, и лишь после этого должно выполняться обследование на более низких уровнях. Если в компании есть СIO (Chief Information Officer — руководитель информационной службы компании), то он должен быть в составе комиссии по обследованию объекта. Руководители департаментов или руководители отделов, которые будут иметь непосредственное отношение к разработке правил, также могут участвовать в рецензировании и делать комментарии. И. наконец, поскольку неразбериха в делах никому не нравится, юристы корпорации также должны принимать в этом участие. Юристы понимают раздел правил безопасности, касающийся правоприменения, и знают, каким образом придать правилам законною силу.

Процесс утверждения представляет собой простое одобрение руководством окончательной версии документа. Их утверждение должно состояться после рецензирования. Однако если руководство не благословит эти документы, их эффективность будет ограничена.

И, наконец, после того как правила будут написаны, утверждены, и администраторы получат необходимые инструкции, политика начнет претворяться в жизнь. Если отдельные правила не будут приведены в исполнение, это нарушит целостность всей политики. Это происходит точно так же, как и при невыполнении законов в обществе. Зачем проходить через процесс создания политики безопасности, если ее постановления игнорируются? Правила должны выполняться неукоснительно.